악성코드 심는 안드로이드용 URL

伊 업체 '해킹팀'에 지속적 요구

타깃 폰에 문자메시지 URL 보내

사용자가 누르면 관리자 권한 획득

PC 공격 위한 프로그램도 요청

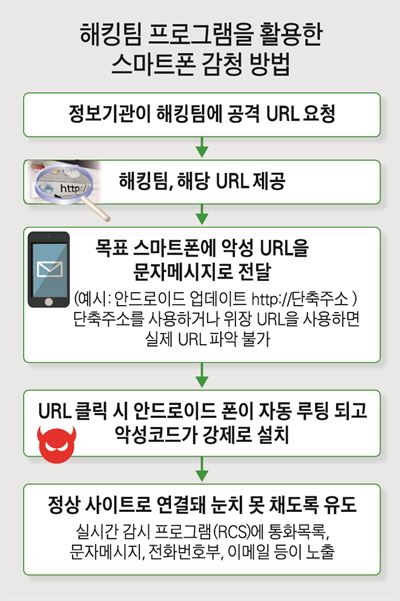

국정원으로 알려진 ‘5163부대’는 보이스피싱 사기단이 쓰는 ‘스미싱’ 방법으로 스마트폰을 감청한 것으로 드러났다. 한국일보가 5163부대와 이탈리아 업체 해킹팀이 2013~2015년 교환한 이메일을 분석한 결과, 국정원은 지속적으로 스마트폰에 악성코드를 심는 ‘안드로이드폰용 URL(웹주소)’을 요구했다. 이 경우 감시대상자인 타깃이 국정원이 보낸 문자 메시지 URL을 무심코 누르면 악성코드가 설치되는 웹사이트로 연결되고 자동으로 .apk 형식의 악성프로그램이 설치된다. 자동 루팅(self-rooting) 기능이 있어, 사용자가 외부 파일을 설치하지 못하도록 설정해도 소용이 없게 된다. ‘루팅’이란 스마트폰의 최고 관리자 권한을 얻는 것을 말한다. 파일 설치 후 웹브라우저는 앞서 요청한 문제 없는 사이트로 자동 연결돼, 결국 국정원이 스마트폰에 그런 파일을 깔았는지도 알 수 없다. 이렇게 이용된 사이트에는 www.google.com www.samsung.com 등이 있었다. 이중 http://www.androidcentral.com http://www.samsungupdate.com/category/android-apps 등의 URL은 삼성이나 안드로이드 공식 사이트인 것처럼 위장한 악성 사이트일 가능성도 있다. 삼성 관련 URL은 갤럭시 폰의 업데이트 사이트로 연결되는 것처럼 위장하기 위해 사용한 것으로 추측된다. 예를 들어 목표가 된 사람에게 “갤럭시 안드로이드 업데이트 필요” 등의 문자를 보내면서 악성코드 사이트의 단축 URL을 보낸 뒤, 클릭하면 악성코드가 설치된 후 멀쩡한 삼성 사이트로 연결되는 식이다.향후 구글이나 삼성에서 법적 대응을 할 경우 논란은 커질 수 있다. 삼성 관련 URL을 사용한 이유는 정상적인 업데이트 사이트에 연결된 것처럼 위장하려던 의도로 추측된다. 예를 들어 타깃에게 “갤럭시 안드로이드 업데이트 필요” 문자를 보내면서 악성코드 사이트의 단축 URL을 보낸 뒤, 클릭하면 악성코드가 설치된 후 멀쩡한 삼성 사이트로 이동하는 식이다.

악성코드가 설치된 스마트폰은 국정원이 마음대로 통화내역과 사회관계망서비스(SMS), 이메일을 들여다볼 수 있게 된다. 국정원은 2013년 5월 실제 감시자 통화내역을 해킹팀 프로그램인 리모트콘트롤시스템(RCS)에서 확인한 캡쳐 화면을 전송하면서, 전화번호뿐 아니라 전화번호부에 있는 이름까지도 표시해 달라는 요청사항을 보냈다. 이어 “확인해 줘서 고맙다. 다음 패치를 기다리겠다”는 메일을 보낸 것으로 보아, 해킹팀은 다음 버전에서 해당기능 지원약속을 한 것으로 추정된다.

해킹팀이 자체 제작한 브로슈어에서 공개한 RCS의 기능은 훨씬 다양하다. 웬만한 스마트폰은 안드로이드이든 아이폰이든 가릴 것 없이 문자메시지, 이메일은 물론 통화녹음까지 가능한 것으로 소개했다. 하지만 이는 과장된 선전으로 보인다. 본보 보도(14일자 28면)에서 나타났듯, 국정원 요청 답변에서 해킹팀은 갤럭시 시리즈의 음성통화 녹음은 불가능하고 iOS 5~7은 취약점 공격 파일을 만들 수 없다고 답했다. 물론 이 답변은 지난해 3월의 상황이라 이후 업데이트가 이뤄졌을 수는 있지만 가능성은 높지 않아 보인다.

국정원이 해킹팀에 안드로이드 공격 다음으로 자주 요청한 것은 PC를 통한 공격이었다. 공격은 두 가지 방식인데, 하나는 스마트폰처럼 URL을 통한 악성 프로그램 설치이고, 다른 하나는 마이크로소프트(MS) 워드와 파워포인트로 작성된 문서 파일에 악성 프로그램을 심는 방식이다. 워드나 파워포인트 같은 MS 오피스의 취약점을 보완하는 프로그램은 업데이트하지 않는 경우가 많다는 점을 노린 것으로 보인다. 이때 사용된 파일은 미디어오늘 기자를 사칭한 천안함 관련 의문점, 서울대 공대 동문명단, 이력서 잘 쓰는 법(영문) 등이 있었다. 이 같은 파일에 악성코드를 심어 타깃에 이메일로 첨부해 보낸 후, 목표물이 이 첨부파일을 열어보면 그의 PC를 국정원이 손금 보듯 볼 수 있다. 실제로 국정원은 “보내준 ppsx(파워포인트 파일에 악성코드를 심은 것)가 새로운 타깃에서 잘 작동하고 있는 것을 확인했다”는 이메일을 보내기도 했다.

다만 국정원이 각종 공격 파일을 보내 스마트폰과 PC를 장악한 여러 명의 ‘목표물’이 누구누구였는지는 이메일에서 밝혀지지 않았다.

최진주기자 pariscom@hankookilbo.com

기사 URL이 복사되었습니다.

댓글0