보안 강화된 웹사이트 주로 노려 숨은 악성코드도 자동 암호화

최근 다이어·레긴 등 악명, 유포 사이트 600~1000개 달해

보안이 강화된 웹사이트를 노리는 은닉형 악성코드가 늘고 있다. 은닉형 악성코드란 최근 각종 웹사이트들이 보안 강화 차원에서 암호화하는 데이터 속에 숨어 드는 악성코드를 말한다. 즉, 암호화된 데이터에 묻어서 침투하기 때문에 악성코드 또한 암호화 돼 일반 백신 소프트웨어나 보안 시스템에서 찾아내기 힘들다.

보안업계에서는 주말인 11월29일 SK브로드밴드, KT, LG유플러스 등 국내 인터넷 서비스 업체들을 겨냥한 디도스(DDoSㆍ분산서비스거부) 공격도 은닉형 악성코드들이 사용된 것으로 보고 있다. 이날 유선통신 3사는 과도한 접속 신호를 보내 다른 이용자들의 접속을 방해하는 디도스 공격을 받았으나 SK브로드밴드만 오전 11시부터 1시간 가량 접속이 제대로 이뤄지지 않았다. KT와 LG유플러스는 공격 자체가 미미해 별다른 장애가 발생하지 않았다. 이에 미래창조과학부와 한국인터넷진흥원(KISA)은 이번 디도스 공격에 사용된 인터넷주소 1,030개를 확보해 분석 중이다.

30일 보안업계에 따르면 요즘 은닉형 악성코드가 급증하고 있다. 구글 아마존 페이스북 유튜브 트위터 등 전세계적으로 이용률이 높은 사이트들은 동영상과 글 등 오가는 각종 데이터를 자동으로 암호화한다. 문제는 이 과정에서 악성코드가 숨어 있으면 마찬가지로 암호화된다는 점이다. 글로벌 보안업체 블루코트에 따르면 암호화된 악성코드와 정상적인 데이터를 구분하는 것이 힘들어, 숨어든 악성코드가 디도스 공격에 쓰이는 좀비PC를 만들거나 내부 정보를 외부로 빼돌리게 된다.

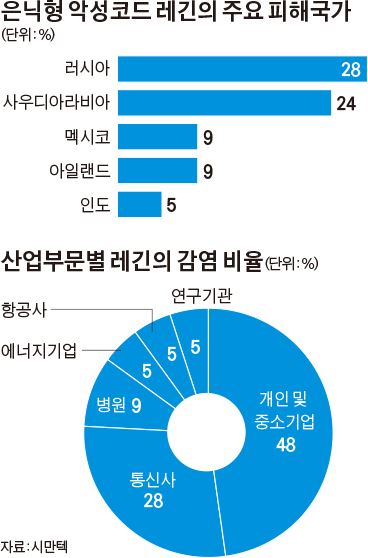

대표적 경우가 다이어(dyre)라는 은닉형 악성코드다. 최근 우크라이나에서 처음 발견된 다이어는 감염된 웹사이트의 비밀번호, 이용자의 은행계좌 정보 등을 빼돌린다. 보안업체 시만텍이 최근 발견한 은닉형 악성코드 레긴(regin)은 탐지가 힘든 복잡한 암호체계를 갖춰 악성코드계의 ‘스텔스기’로 통한다. 레긴은 기업, 관공서 특히 통신사를 겨냥해 내부 정보를 빼돌리는데 목적을 두고 있어서 사실상 스파이웨어로 분류된다. 윤광택 시만텍코리아 이사는 “레긴은 매우 복잡하고 정교한 악성코드로, 지금까지 발견된 스파이웨어 중 가장 진화한 형태”라며 “공격 대상의 48%가 개인 및 중소기업이어서 각별한 주의가 필요하다”고 말했다.

특히 은닉형 악성코드들은 하루만 존재했다가 사라지는 ‘원데이 원더’ 사이트에서 작동 지령을 받아 추적이 더욱 어렵다. 블루코트 관계자는 “자동 암호화 때문에 탐지가 어려운 사각지대가 발생한다”며 “지난해 9월부터 올해 9월까지 접수된 보안 탐지 요청 중 암호화된 악성코드 관련 내용이 14%에 이른다”고 말했다.

그만큼 피해범위도 광범위하다. 최근 은닉형 악성코드들은 다른 이용자들을 감염시킬 악성코드 유포용 인터넷 주소를 수백개까지 포함해 동시에 수 많은 컴퓨터나 스마트폰을 감염시킨다. 국내보안업체 빛스캔에 따르면 올 하반기에는 100개 이하의 유포 사이트 주소를 포함한 중급 악성코드가 간간히 활동했으나 최근 은닉형 악성코드들은 600~1,000개의 유포 사이트를 가진 것으로 확인됐다.

그만큼 개인 이용자나 기업들은 보안에 각별한 신경을 써야 한다. 보안업계에서는 잘 모르는 사람이나 기업으로부터 받은 메일이나 메시지에 포함된 인터넷 주소를 절대 눌러보지 말고, 평소와 달리 컴퓨터 속도가 느려지는 등 이상 징후를 보이면 보안업체들에게 별도의 진단을 요청할 것을 당부했다. 최연진기자 wolfpack@hk.co.kr

기사 URL이 복사되었습니다.

댓글0