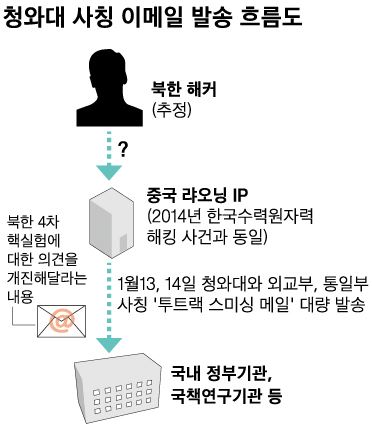

북한의 4차 핵실험 이후 청와대와 외교부 등 주요 국가기관을 사칭해 공공기관에 대량 발송된 이메일 발신지가 2014년 북한 해커의 소행으로 추정된 ‘한국수력원자력 해킹 사건’과 동일 지역인 것으로 18일 확인됐다.

강신명 경찰청장은 이날 가진 기자간담회에서 “해당 이메일 발신자 계정에 대해 압수수색 영장을 발부 받아 추척해보니 IP가 중국 랴오닝(遼寧)성의 대역으로 확인됐다”며“이번 사칭 이메일을 보낸 IP는 특히 한수원 해킹 사건 때 활용된 IP와 동일하다”고 말했다.

강 청장은 ‘청와대 사칭 이메일을 북한 소행으로 추정하는 것이냐’는 질문에는 “한수원 해킹 사건 때 사용된 IP 대역과 일치한다는 것 외에 더 이상 확실하게 이야기할 것은 없다”고 했다.

강 청장은 또 이번에 발송된 사칭 이메일을 ‘투트랙 스미싱 메일’로 규정했다. 첫번째 메일에는 악성코드를 심지 않아 상대를 안심시키고 수신자가 답장을 하는 등 반응을 보이면 두번째 메일에 악성코드를 심어 감염을 유도하는 방식이다. 강 청장은 “이 때문에 이번 사칭 이메일로 인한 피해는 그리 크지 않을 것으로 보인다”고 설명했다.

경찰은 13, 14일 청와대와 외교부, 통일부를 사칭해 북한 4차 핵실험에 대한 의견을 개진해달라고 요청하는 이메일이 대량으로 정부기관과 국책연구기관에 발송되자 해당 이메일의 발신자 계정에 대해 압수수색 영장을 발부받아 발신지를 추적하는 등 수사를 벌이고 있다.

김성환기자 bluebird@hankookilbo.com

기사 URL이 복사되었습니다.

댓글0